- XCG Tech

VIVA.co.id – Dia bukan tipikal peretas (hacker) seperti yang sering digambarkan di film-film Hollywood: berambut keriting, tampilan acak-acakan, berkacamata tebal dan berbadan ramping. Namun bertubuh cukup kekar dan berkepala plontos. Mirip bodyguard, terkesan sedikit cuek. Dia mengaku mantan hacker dan hanya mau dikenal di artikel ini dengan inisial H.

“Maaf ya, lama menunggu. Tadi ada meeting dulu sebentar. Saya H,” kata dia saat memperkenalkan diri kepada VIVA.co.id di suatu gedung bertingkat di Jakarta Selatan, Jumat 5 Mei 2017.

Kerahasiaan memang harus dijaga. Dia mengaku sudah mengubur dalam-dalam latar belakangnya sebagai hacker, yang membuatnya sempat terjerumus ke dalam kriminalitas dunia maya. Sesudah "tobat," kini dia memimpin suatu divisi keamanan siber di suatu perusahaan penyedia jasa komputasi awan di Jakarta. Itu sebabnya, demi menjaga reputasi dia dan tempatnya bekerja, H tak mau identitasnya diumbar.

Kota Surabaya menjadi tempat H memulai belajar tentang hacker. (VIVA.co.id/Adri Irianto)

H mengaku tidak suka mengenang masa lalunya saat masih bergabung dalam sebuah "hacktivism" di Surabaya semasa muda. Maka, saat ditanya laman apa saja yang pernah dia sabotase dan siapa nama aliasnya di dunia maya, H berupaya mengalihkan pertanyaan. Dia lagi menikmati kehidupannya sekarang ini.

Namun, H masih hapal luar dalam, sekaligus antusias menjelaskan cara kerja hacker. Termasuk saat dimintai tanggapan soal aksi deface yang dilakukan hacker terhadap beberapa situs operator telekomunikasi beberapa hari lalu, H cuma tertawa nyinyir. ”[Pemberitaan] media massa saja yang lebay. Deface itu kan hanya dilakukan oleh Lamer atau Script Kiddie,” ujarnya.

Setelah ditelusuri, Lamer berarti tidak mempunyai pengalaman dan pengetahuan tapi ingin menjadi hacker. Lamer bisa juga disebut ‘hacker wannabe’. Sedangkan Script Kiddie adalah seseorang yang tidak punya keahlian namun menggunakan program yang dikembangkan orang lain untuk menyerang atau men-deface website.(Baca juga: Ragam Kejahatan Dunia Maya)

“Biasanya, lamer atau script kiddie melakukan aksi deface atau hack untuk show off atau pamer. Mereka ada rasa bangga saat semua orang membicarakan aksi mereka, apalagi sampai dipublikasi ke media. Padahal sebenarnya yang meng-hack bisa jadi hanya anak kecil yang sering menghabiskan waktu di warnet, bermain game,” kata H.

Pendapat yang sama juga pernah diutarakan pakar keamanan Internet, Profesor Richardus Eko Indrajit dari Indonesia Security Incident Response Team on Internet Infrastructur (ID-SIRTII). Dalam makalahnya yang dipublikasikan di laman ID-SIRTII, Eko menilai saat ini hacker merasa tertantang jika dapat masuk ke sebuah sistem tertentu, yang dianggap sulit untuk dipenetrasi. Tindakan itu berhasil menstimulus hormon-hormon dalam tubuh manusia masa kini yang memberikan sebuah sensasi tersendiri secara alami.

Meskipun aksi deface tetap bisa menjadi peringatan bagi perusahaan, terkait lubang dalam jaringannya, H agak keberatan menyebut defacer tersebut sebagai hacker. Malah, seorang hacker "Gantengers" - yang mampu membobol uang miliaran rupiah milik Tiket.com - pun masih belum bisa disebutnya sebagai hacker profesional dan mahir. (Baca juga: Mereka Mengacak-acak Celah Keamanan)

“Aksi hacker untuk kasus (Tiket.com) itu, kalau yang saya baca, dia kebetulan menemukan kerentanan yang berisi informasi credential, berupa username dan password, yang bisa mengakses dan mengambil alih transaksi. Itu juga menurut saya hanya kebetulan. Sultan juga dikatakan meng-hack ribuan situs. Itu bukan meng-hack, pasti hanya deface,” kata H.

Aksi hacker Tiket.com itu disebutnya sebagai kejahatan yang menggunakan metode hacking bernama social engineering. Hacker mana pun bisa menarik uang dari kerentanan menggunakan social engineering, termasuk para Lamer dan Script Kiddie.

Hanya saja bedanya, kata H, tergantung keberanian dan aksi nekat yang dimiliki. Kebetulan, Sultan memiliki aksi nekat dan keberanian itu.

Selanjutnya...Tipe-tipe Hacker

Tipe-tipe Hacker

Eko pun mengungkapkan Social Engineering sebagai suatu teknik memperoleh data/informasi rahasia dengan cara mengeksploitasi kelemahan manusia.

“Walaupun sebuah sistem telah dilindungi dengan piranti keras dan piranti lunak canggih penangkal serangan seperti firewalls, antivirus, IDS/IPS, dan lain sebagainya , tetapi jika manusia yang mengoperasikannya lalai maka keseluruhan peralatan itu tidaklah ada artinya. Para kriminal dunia maya paham betul akan hal ini,” kata Eko, dalam makalahnya bertajuk "Seluk Beluk Teknik Social Engineering".

Social Engineering bisa dilakukan dengan interaksi sosial maupun interaksi komputer. Interaksi sosial misalnya berkedok sebagai user, sebagai mitra vendor, konsultan audit, sampai menjadi penegak hukum. Sedangkan yang berbasis komputer biasanya melalui teknik phishing, baik melalui email, SMS, atau Pop-up Windows.

Ini membuktikan jika membobol uang ratusan juta dari sebuah jaringan komputer tidak membutuhkan keahlian yang advance. Asal bisa mendapatkan username dan password, akses pun terbuka. Tidak heran jika H menolak sebutan hacker disematkan pada pelaku di dua kasus itu.

Dalam dunia komputasi, hacker merupakan sebutan bagi seseorang ahli komputer dan menggunakan keahliannya untuk menyelesaikan masalah, mirip dengan istilah Security Researcher. Menurut H, definisi hacker sejati adalah seseorang yang bisa memecahkan masalah atau solusi komputasi, atau menciptakan sesuatu dengan teknologi, yang bermanfaat bagi orang lain. Bagi H seorang hacker sejati adalah Linus Torvald, ahli software pencipta Linux, sebuah software gratisan yang menandingi fenomena Windows buatan Microsoft.

Sedangkan menurut Eko, tipe hacker dibagi menjadi empat. Mereka adalah Black Hats, yaitu hacker yang termotivasi untuk melakukan tindakan destruktif terhadap sistem komputer demi mendapat imbalan.

Ada juga White Hats, yang merupakan kebalikan dari Black Hats. Sedangkan Gray Hats kadang melakukan tindakan offensive terhadap suatu jaringan, terkadang defensive.

Namun, yang tak kalah berbahaya adalah Suicide Hackers. Mereka ini menyerang obyek-obyek vital kenegaraan untuk tujuan tertentu dan tidak khawatir terhadap ancaman perdata maupun pidana yang mengincarnya. Serangan biasanya dilakukan dengan memanfaatkan kerawanan pada sistem operasi, aplikasi, modul program, maupun konfigurasi yang dibuat dengan standar lemah.

Dalam melakukan aksinya, hacker memiliki beberapa tahapan. Di awal, hacker akan mencari Informasi mengenai target (reconnaissance) lalu mencari celah (scanning) untuk melancarkan serangan. Setelah mendapatkan akses (gaining access), penetrasi pun mulai dilakukan, sampai akhirnya tetap bertahan mempertahankan akses (maintaining access), kemudian menghapus jejak.

Banyak serangan yang dilancakan para hacker untuk bisa merusak sistem komputer target.

Software berbahaya yang beredar di internet banyak digunakan oleh hacker. (REUTERS/Kacper Pempel)

Umumnya dengan memasukkan software berbahaya (malware) yang banyak jenisnya, seperti virus, worm, Trojan horse. Bisa juga melalui Web Defacement, Denial of Services (DoS),Botnet, Phishing, SQL Injection, sampai Cross-Site Scripting. Ada juga Land Attack, Man-in-the-Middle Attack, Packet Spoofing, Password Cracking, Sessions Hijacking, bait and switch, dan lain sebagainya.

Pada intinya, keseluruhan jenis serangan itu bervariasi. Tergantung pada tipe-tipe kerawanan atau kelemahan yang terdapat pada sistem terkait yang kurang dijaga keamanannya.

“Yang paling menyeramkan adalah untrace hacking paling menyeramkan. Hacker bisa masuk ke sistem tersebut dan tidak terlacak, bisa masuk dan keluar kapan saja tanpa disadari si pemilik sistem," kata H.

Tipe serangan itu menyusup dan bebas melakukan apa pun. Mirip hantu, itu yang paling menakutkan. "Sedangkan dari sisi teknik, yang menyeramkan adalah Zero Day, yakni ketika hacker menemukan celah dan melapor ke pemilik jaringan namun si pemilik tidak melakukan perbaikan apa-apa. Itu sangat berbahaya,” lanjut H.

Selanjutnya...Dibuang Sayang

Dibuang Sayang

Awalnya, fungsi hacker memang seperti itu, mencari dan menemukan celah kemudian melaporkan kepada si pemilik jaringan untuk kemudian diperbaiki. Itu juga termasuk dalam etika yang dijunjung hacker profesional yang dimaksud H. Namun hacker yang di ekspos media justru mereka yang hanya melakukan aksi ecek-ecek, deface situs. Padahal kekhawatiran lebih besar dari aksi di kehidupan cyber ini dianggap sudah tidak terkendali karena tidak ada yang mengatur.

Pratama Persada, pengamat siber dari Communication and Information System Security Research Center (CISSReC), menilai Indonesia sebenarnya sudah darurat siber. Seluruh instansi mulai membangun insfrastruktur IT dengan alokasi budget yang besar. Ini disebut memberikan manfaat besar sekaligus ancaman.

“Ketika suatu sistem itu terkoneksi dengan internet atau dunia maya atau dunia cyber, sudah pasti di situ mulai timbul kerawanan karena hampir semua sistem IT itu sebenarnya punya vulnerability, punya celah-celah keamanan.Tak hanya milik pemerintah tapi juga swasta, rawan serangan, Baik dari dalam maupun luar negeri,” kata Pratama kepada VIVA.co.id, Jumat 5 Mei 2017.

Tingginya pengguna internet di Indonesia menjadikan semakin banyaknya situs yang diretas. (ANTARA FOTO/Prasetia Fauzani)

Pernyataan Pratama ini bukan tanpa data. Laporan ID-SIRTII di tahun 2014 saja, di ranah global, ada 232 unit PC yang terinfeksi malware dalam satu menit, ditambah 20 korban baru pencurian identitas, 12 situs yang kena hack, dan 416 percobaan serangan ke web.

Sedangkan di Indonesia, pada 2014 saja, ada sekitar 48,4 juta serangan cyber mengarah ke Indonesia. Sebanyak 12.088 situs kena hack dengan target terbanyak adalah 3.288 domain .go.id .

Di samping itu ada ancaman dari 12 juta malware yang mengintai, 1.730 kasus phishing dan 24.168 kasus pembobolan celah keamanan. Yang menarik, menurut data ID-SIRTII, Indonesia tidak hanya memiliki jumlah serangan cyber terbanyak namun juga menjadi negara penyerang terbesar di dunia.

Data Akamai menemukan ada 38 persen serangan siber yang dilancarkan oleh hacker Indonesia. Itu sebabnya hacker Indonesia menduduki posisi pertama dalam kategori negara penyerang, mengalahkan China dengan 33 persen serangan dan Amerika yang hanya 6,9 persen. Sayang, ID-SIRTII tidak memberikan laporan terbaru terkait hal ini.

Yang jelas, ini membuktikan bahwa banyak potensi hacker di Indonesia yang bisa dimanfaatkan untuk menjadi garda siber nasional. Namun, untuk hal ini, Pratama maupun Pengamat keamanan siber dari Indonesian Cyber Sosial Forum (ICSF), Ardi Soeteja, tidak setuju jika para kriminal siber itu langsung ditempatkan di posisi strategis perusahaan, menjaga ketentraman jaringan.

Pasalnya, banyak dari hacker-hacker ini yang bekerja sembunyi-sembunyi tanpa menunjukkan identitas mereka, bahkan cenderung belajar hack secara otodidak dan memiliki pendidikan minim. Oleh karena itu, jika memang hacker tersebut melakukan tindak kejahatan, mereka harus tetap harus dihukum sesuai UU yang berlaku.

Bukan tidak mungkin jika semua akan berlomba-lomba menjadi hacker, melakukan kerusakan ke semua sistem yang ada di negara ini karena menganggap, ketika melakukan hacking tidak akan ditangkap tapi direkrut oleh aparat pemerintah.

“Harus dilihat, hacker yang tidak dibina dari awal dengan hacker yang diambil di tengah jalan, itu harus berbeda diberikan pembinaannya, diuji loyalitasnya. Jangan sampai kita memberikan senjata kita kepada orang yang salah, bisa-bisa senjata makan tuan nanti,” ujar Ardi.

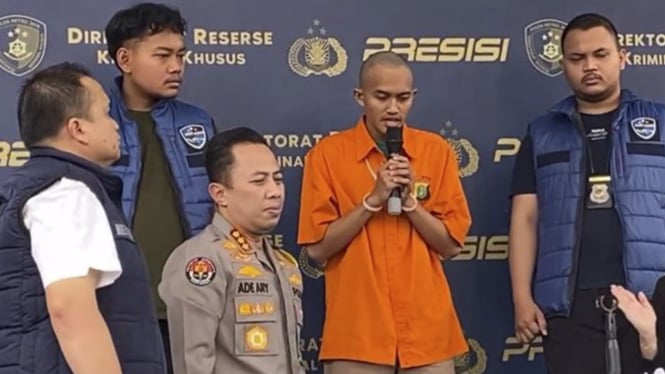

Namun pihak kepolisian, yang berencana merekrut Sultan Haikal saat bebas nanti, beralasan jika perekrutan itu adalah bentuk binaan agar keahilannya bisa diarahkan.

"Dia dibina, supaya tidak direbut organisasi kejahatan. Dia diarahkan ke jalan yang benar, supaya tidak jatuh ke Nigeria, Eropa Timur, atau Taiwan," jelasnya.

Marsekal Pertama Sigit Priyono merupakan Asisten Deputi II Bidang Koordinator Telekomunikasi, Informatika, dan Informasi Deputi VII Kementerian Koordinator Politik, Hukum, dan Keamanan. Dia mengungkapkan bahwa para hacker itu memang akan dibutuhkan untuk memperkuat Badan Cyber Nasional (BCN).

Sayangya, sampai saat ini, belum ada tanda-tanda kapan BCN akan dibentuk. (ren)